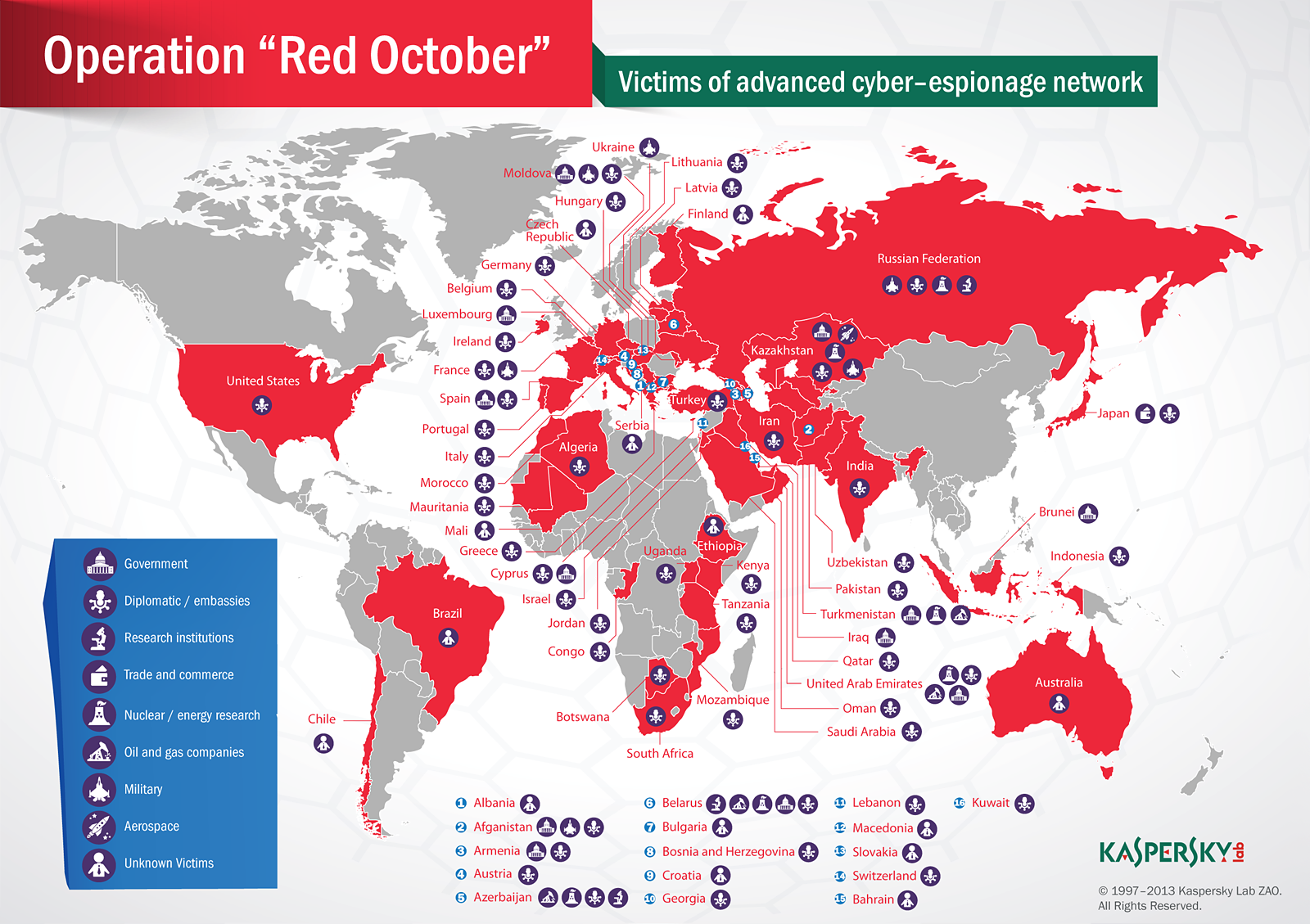

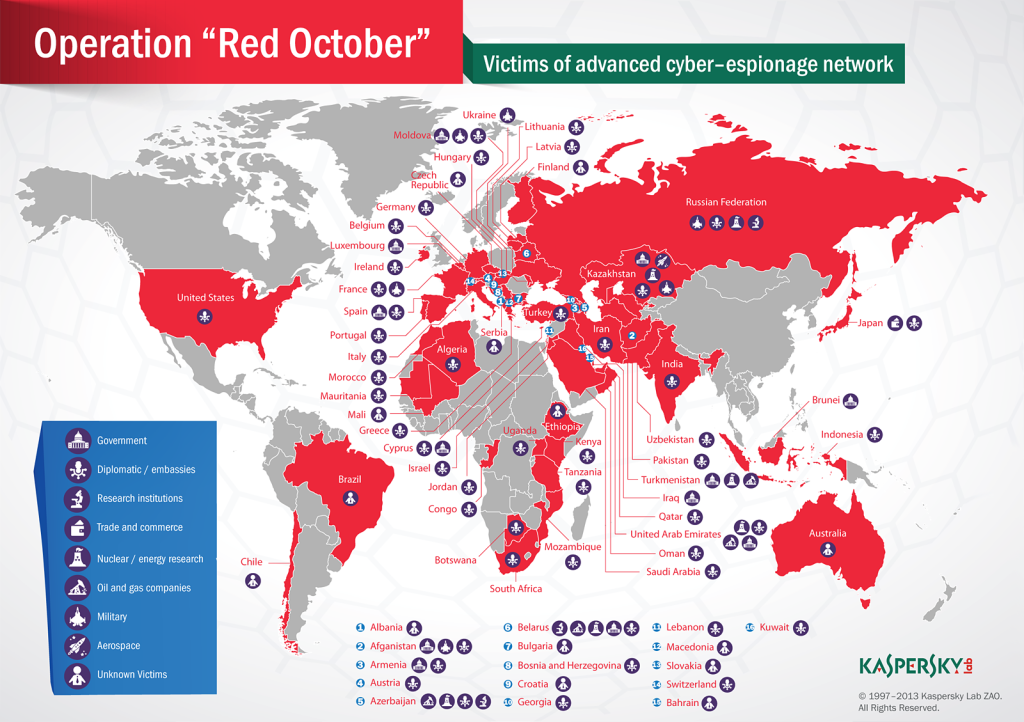

Kaspersky Lab veröffentlicht Details über eine Cyberattacke bzw. Cyberspionage-Kampagne, die sich seit mindestens fünf Jahren gegen diplomatische Einrichtungen, Regierungsorganisationen und Forschungsinstitute in verschiedenen Ländern richtet [1]. Zwar sind vor allem Länder in Osteuropa sowie in Zentralasien betroffen; doch die Angriffe richteten sich auch gegen Mitteleuropa und Nordamerika [2]. Gezielt wurden dabei in den betroffenen Organisationen hochsensible Dokumente mit vertraulichen geopolitischen Inhalten gesammelt. Weiterhin wurden Zugänge zu gesicherten Computersystemen ausspioniert, sowie Daten aus persönlichen mobilen Geräten und von Netzwerk-Komponenten gesammelt.

Als Folge zahlreicher Angriffe gegen internationale diplomatische Einrichtungen im Oktober 2012 begann ein Expertenteam von Kaspersky Lab seine Ermittlungen. Dabei kam ein großangelegtes Cyberspionage-Netzwerk ans Tageslicht, das im Laufe der Untersuchungen analysiert werden konnte. Die ‚Operation Roter Oktober‘, kurz ‚Rocra‘ genannt, ist demnach immer noch aktiv (Stand Januar 2013). Ihre Aktivitäten reichen ununterbrochen bis in das Jahr 2007 zurück.

Spionagenetzwerk ‚Roter Oktober‘ ist seit Jahren aktiv

Mindestens seit 2007 hatten die Angreifer diplomatische Einrichtungen und Regierungsorganisationen auf der ganzen Welt im Visier. Hinzu kommen Forschungsinstitute, Energie- und Atomkonzerne, Handelsorganisationen und Einrichtungen der Luft- und Raumfahrt [2]. Die Angreifer haben dazu eine eigene Malware namens ‚Rocra‘ entwickelt. Deren einzigartige modulare Architektur besteht aus schädlichen Erweiterungen, Modulen zum Datendiebstahl und sogenannten Backdoor-Trojanern.

Dabei haben die Angreifer oftmals Informationen aus infizierten Netzwerken genutzt, um sich Zugang zu weiteren Systemen zu verschaffen. So wurden zum Beispiel gestohlene Anmeldedaten in Listen gesammelt und immer dann genutzt, wenn die Angreifer Zugriff auf Passwörter für den Zugang zu weiteren Systemen benötigten.

Deutschland als Teil der Infrastruktur

Um das Netzwerk der infizierten Rechner zu kontrollieren, erzeugten die Angreifer mehr als 60 Domains und nutzen diverse Standorte für die entsprechenden Server in verschiedenen Ländern, die vor allem aus Deutschland und Russland stammten. Die Analyse der Command-and-Control-Infrastruktur (C&C) durch Kaspersky Lab zeigt, dass die C&C-Server letztlich nur als vorgeschaltete Proxy-Server dienten, um die Identität des eigentlichen Kontrollsystems zu verbergen.

Die aus den infizierten Systemen gestohlenen Dokumente haben 34 Dateiendungen [1]. Speziell mit ‚acid‘ beginnende Endungen deuten auf eine geschützte Software mit Namen ‚Acid Cryptofiler‘ hin. Sie wird von verschiedenen öffentlichen Einrichtungen genutzt, darunter die Europäische Union und die NATO.

Wie konnten sich die Opfer mit der Schadsoftware infizieren?

Die Infektion mit der Schadsoftware erfolgte über maßgeschneiderte sogenannte Dropper-Trojaner, welche die Angreifer an ihre Opfer in Form von zielgerichteten Spear-Phishing-E-Mails verschickten. Die gefährlichen E-Mails enthielten speziell erstellte Exploits, um Schwachstellen im Sicherheitssystem von Microsoft Office und Microsoft Excel auszunutzen. Auf diese Weite konnten die Angreifer ihre Schadsoftware installieren und die Systeme damit infizieren.

Die verwendeten Exploits wurden dabei ursprünglich von anderen Angreifern erstellt und bereits im Rahmen weiterer Cyberattacken genutzt. Aktivisten in Tibet waren davon ebenso betroffen wie militärische Ziele und der Energiesektor in Asien. Bei den von Rocra genutzten Dokumenten wurde einzig die eingebettete, ausführbare Datei durch eigenen Code ersetzt. Interessant ist dabei, dass der Dropper während seiner Ausführung die verwendete System-Codepage kurzfristig auf ‚1251‘ setzt, womit während einer Programmausführung die Anzeige kyrillischer Schriftzeichen ermöglicht wird.

Die besondere Architektur und Funktionsweise von Rocra

Für die Angriffe wurde eine multifunktionale Plattform mit verschiedenen Erweiterungen und bösartigen Dateien benutzt, um sich rasch an unterschiedliche Systemkonfigurationen anpassen zu können und vertrauliche Daten von den infizierten Rechnern zu ziehen. Die hier verwendete Plattform ist Rocra-spezifisch und wurde somit nicht in anderen zuvor untersuchten Cyberspionage-Kampagnen verwendet. Sie hat folgende Besonderheiten:

- Ein einzigartiges ‚Wiederbelebungs‘-Modul erlaubt den Angreifern, die Kontrolle über infizierte Systeme wiederzuerlangen. Das Modul versteckt sich als Plugin bei Installationen von Adobe Reader und Microsoft Office. Mit dessen Hilfe können die Angreifer durch Zusendung einer präparierten Datei – die mit dem Adobe Reader oder Microsoft Office geöffnet werden muss – jederzeit wieder Zugriff auf das Zielsystem erlangen, selbst wenn der eigentliche Kern der Schadsoftware bereits entdeckt und entfernt oder das System gepatched wurde [1].

- Die ausgefeilten kryptografischen Spionage-Module von Rocra dienen dem Diebstahl vertraulicher Daten. Dazu gehören auch Dateien diverser Kryptografie-Systeme wie zum Beispiel ‚Acid Cryptofiler‘. Wie bekannt wird dieses Produkt seit Sommer 2011 von NATO und EU sowie vom Europäischen Parlament und der Europäischen Kommission eingesetzt, um sensible Daten zu schützen.

- Rocra richtet sich nicht nur gegen Workstations, sondern kann auch Daten von mobilen Geräten wie Smartphones (iPhone, Nokia oder Windows Mobile) stehlen. Ebenso zielt die Schadsoftware auf die Konfigurations-Informationen von Unternehmens-Netzwerken (Router und Switches) sowie auf die gelöschten Dateien von Wechseldatenträgern.

Cyberattacke – Analyse der Angreifer

Die Registrierungs-Daten der C&C-Server, vor allem aber zahlreiche Spuren in den ausführbaren Dateien der Malware deuten darauf hin, dass die Angreifer eine russisch-sprachige Herkunft haben. Zudem waren die ausführbaren Dateien bis zur Entdeckung der Operation unbekannt und wurden von den Experten von Kaspersky Lab nicht bei der Analyse vorheriger Cyperspionage-Angriffe gefunden.

Kaspersky Lab wird die Untersuchungen bezüglich Rocra gemeinsam mit internationalen Organisationen, Vollzugsbehörden und den Computer Emergency Response Teams (CERTs) fortführen. Das Unternehmen stellt dafür seine technische Expertise und Ressourcen für Maßnahmen zur Nachbesserung und Entschärfung zur Verfügung.

Der Dank von Kaspersky Lab für die Hilfeleistung im Rahmen der Untersuchungen geht an US-CERT sowie an das rumänische und weißrussische CERT.

Rocra wird von den Kaspersky-Lab-Produkten erfolgreich entdeckt, blockiert und beseitigt sowie als Backdoor.Win32.Sputnik klassifiziert.

Quellen:

[1] Die komplette Analyse von Kaspersky Lab zu Rocra finden Sie im Blog von Securelist.

[2] Wer war von den Angriffen betroffen?

Um die betroffenen Opfer festzustellen, haben die Experten von Kaspersky Lab zwei Methoden angewendet. Zum einen wurden die Daten des Kaspersky Security Networks (KSN) analysiert. (Ausführliche Informationen über das KSN sind in einem Whitepaper aufgeführt, das unter http://www.kaspersky.com/images/KES8_Whitepaper_4_KSN.pdf abrufbar ist.) Bereits 2011 konnte damit der Exploit-Code in der Malware erkannt werden. Die Experten von Kaspersky Lab konnten sich somit auf die Suche nach Nachweisen von Rocra-ähnlichen Codes begeben. Zum anderen setzte das Expertenteam von Kaspersky Lab einen Server für eine sogenannte Sinkholing-Operation auf. Damit ließen sich jene Rechner identifizieren, welche sich mit den C&C-Servern von Rocra verbunden hatten.

Die KSN-Analyse fand mehrere hundert infizierte einzelne Computersysteme. Die Mehrzahl der betroffenen Einrichtungen sitzt in Osteuropa. Gefunden wurden aber auch infizierte Rechner in Mitteleuropa sowie in Nordamerika. Mit Hilfe der Sinkholing-Operation konnten über 55.000 Verbindungen von 250 infizierten IP-Adressen aus 39 Ländern ermittelt werden. Die Mehrzahl der infizierten IP-Verbindungen ging von der Schweiz aus, gefolgt von Kasachstan und Griechenland.

Lesen Sie gerne auch den Beitrag: Office 2021 günstig kaufen: 5 Spartipps.